Ainda não acabou: veja como conflito EUA x Irã pode continuar no digital

Sem tempo, irmão

- Estados Unidos temem ciberataques iranianos a empresas, governo e infraestrutura

- Especialistas destacam papel ativo e efetivo do Irã ao longo dos últimos 10 anos

- Há técnicas de defesa, mas acredita-se que sistemas dos EUA já estejam comprometidos

- Aliados dos EUA podem ser alvos; ataque ao Brasil é tido como improvável

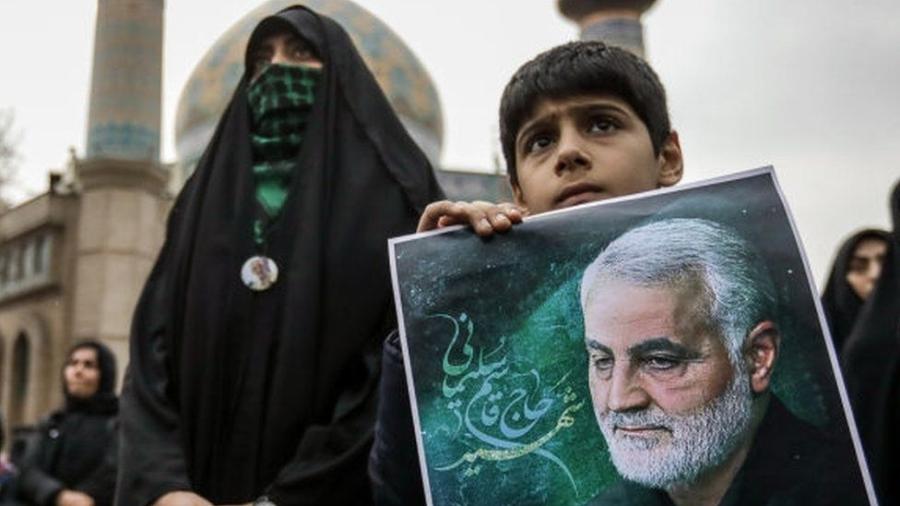

A tensão entre Irã e EUA esfriou um pouco, mas americanos ainda estão em alerta para possíveis retaliações à morte do general iraniano Qassim Suleimani, que deu início à crise. E como o Irã pode atacar de novo? Provavelmente não com ações físicas, mas digitais. Especialistas destacam o poderio dos persas no campo cibernético e que há boas chances de continuarem a ameaçar os americanos dessa forma.

Mas como o Irã, que não é famoso por liderar avanços tecnológicos, se tornou ameaçador no ciberespaço? Tudo isso parece abstrato ou ficção científica, mas analistas consultados por Tilt consideram este risco real, incluindo países (e suas empresas) que mostrarem forte solidariedade aos Estados Unidos.

O que o Irã já fez?

Você pode imaginar que o poder do Irã é o mesmo daquele de um hacker que invade um site e substitui a página inicial por uma imagem de chacota ou protesto. Na prática, essa foi a única resposta cibernética dos iranianos desde que Suleimani foi morto.

Mas o histórico do país oriental vai muito além disso. "Grupos bancados pelo Irã estiveram envolvidos em muitos ciberataques documentados contra seus competidores no Oriente Médio e ao redor do mundo", afirma Robert Muggah, diretor de pesquisa do Instituto Igarapé.

Ele destaca a atuação dos grupos ATP33 e ATP34, responsáveis por ataques de phishing, além do uso de Cavalos de Troia e outros tipos malware, contra Arábia Saudita, Coreia do Sul e Estados Unidos entre 2013 e 2014.

"O regime iraniano demonstrou maior apetite por ataques cibernéticos destrutivos ou disruptivos em tempos de paz do que qualquer outra nação", avalia Marta Schuh, líder de ciberatividade da consultoria de risco Marsh Brasil. O caso mais forte da atuação iraniana foi espalhar o vírus Shamoon, que basicamente inutiliza computadores e apaga o que estava na memória das máquinas.

"Ele foi detectado pela primeira vez em 2012, no que foi um dos ciberataques mais destrutivos já registrados, quando desativou dezenas de milhares de computadores da Saudi Aramco e da RasGas Co [empresas petrolíferas da Arábia Saudita e do Qatar]", lembra Muggah.

O Shamoon voltou a aparecer em 2016, 2017 e 2018, atingindo alvos na Itália, Índia, Kuwait, França, Emirados Árabes e Reino Unido. Mais recentemente, Iraque e Paquistão se juntaram às vítimas iranianas.

Como ele poderia retaliar?

Considerando o histórico e experiência do Irã, empresas que trabalham com petróleo e gás natural são alvos prováveis de uma retaliação. O país talvez não atuaria de forma direta, mas patrocinando grupos que atacariam de uma maneira que o Irã não fosse responsabilizado —como fez nos incidentes citados anteriormente.

Por isso, poderia-se esperar uma sabotagem de software que regula e cuida de infraestrutura das empresas, suas subsidiárias e até vendedores de seus produtos. Mas as capacidades do Irã não param por aí.

"Se as tensões com os Estados Unidos escalarem, o Irã pode interferir os sistemas de controle e tecnologia da informação de multinacionais e grandes empresas de serviços públicos que cuidam da infraestrutura crítica. Eles acessariam os sistemas por ataques de phishing e do tipo 'watering hole' [infecção de sites muito usados] e, cada vez mais, infectando celulares e provedores de serviços na nuvem", diz Muggah.

"Como complemento, eles usarão métodos de redirecionamento de DNS [nome de domínio de sites] e ransomware [sequestro de dados]. O objetivo será não apenas gerar dano à reputação, mas reduzir produtividade, destruir a capacidade de produção e degradar a vontade de combate de inimigos", complementa.

Ele alerta que 26 mil sistemas da infraestrutura crítica dos EUA não têm defesas suficientes. O diretor de pesquisas do Igarapé não acredita que o Irã busque um ataque desses, já que a resposta americana seria forte. Os prováveis alvos seriam militares, de governo ou empresas privadas de infraestrutura, com malwares como o Shamoon e ataques de negação de serviço (DDoS, que derrubam servidores).

"Sendo ano de eleição nos Estados Unidos, a propagação de fake news e uma ofensiva em tentativas de influência na campanha, como supostamente ocorrido em 2016, podem ser estratégias adotadas pelo Irã", afirma Schuh.

De onde o Irã tirou tanto poder?

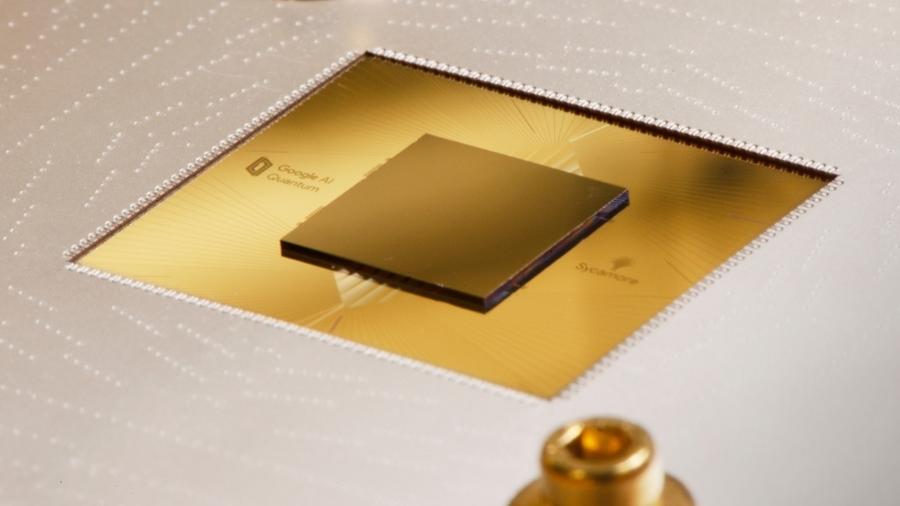

O primeiro ato de guerra cibernética teve o Irão como envolvido. Foi o Stuxnet, um ataque orquestrado por Estados Unidos e Israel às instalações de enriquecimento de urânio iranianas, em 2010. "Eles aprenderam muito com o incidente, que fortaleceu dramaticamente suas capacidades ofensivas e defensivas", relata Muggah.

"O Irã vê os ataques cibernéticos como parte das capacidades militares assimétricas necessárias para enfrentar os Estados Unidos. O desenvolvimento do poder cibernético no Irã é uma reação à ameaça imposta de um conflito que talvez venha acontecer", avalia Schuh.

Citando uma estimativa de especialistas da indústria, Muggah destacou que 2,2 mil instalações públicas ou privadas são alvo de operações iranianas em andamento, a maioria delas responsável por infraestrutura de água ou eletricidade.

Embora o Irã não tenha o mesmo poder que China, Rússia ou os Estados Unidos, eles são uma potência cibernética de primeiro mundo

Robert Muggah

O que fazer para se prevenir?

Embora ainda vulneráveis, a maioria das empresas públicas e privadas criou algumas defesas mínimas para ataques cibernéticos. Tais defesas podem incluir:

- Aumentar a proteção contra malware e firewalls

- Expandir as proteções a seus sistemas operacionais e de controle industrial

- Reduzir a superfície de ataque de sua infraestrutura cibernética

- Ter equipes com boas práticas de segurança digital

- Garantir que as senhas sejam atualizadas regularmente

- Usar autenticação multifatorial - ou seja, além da senha, biometria e outros métodos

- Evitar ser vítima de tentativas de phishing

- Colocar criptografia nos sistemas de comunicação

Mas Muggah acredita que, se um país importante quiser atacar um alvo específico, geralmente há uma boa chance de que ele tenha sucesso, devido ao forte investimento técnico no ataque. "A chave é ter proteções suficientes para ajudar a impedir e desacelerar esses ataques", recomenda.

Pode sobrar para o Brasil?

Infelizmente sim. Afinal, países que apoiam a iniciativa americana e israelense contra o Irã —essa é a posição do atual governo federal brasileiro— podem ser alvos de ações. "Assim como ocorreu nas ofensivas dos ataques globais de 2017 com o WannaCry, que de acordo com a inteligência americana foi executado pela Coreia do Norte, e acabou afetando mais de 140 países", afirma Marta Schuh.

"Os países que expressaram forte solidariedade com os EUA estão em risco, especialmente aqueles com grandes ativos públicos e privados nos EUA. Embora não seja imune, o Brasil não é um alvo provável", complementa Muggah.

SIGA TILT NAS REDES SOCIAIS

- Twitter: https://twitter.com/tilt_uol

- Instagram: https://www.instagram.com/tilt_uol/

- WhatsApp: https://uol.page.link/V1gDd

- Grupo no Facebook Deu Tilt: http://bit.ly/FacebookTilt

ID: {{comments.info.id}}

URL: {{comments.info.url}}

Ocorreu um erro ao carregar os comentários.

Por favor, tente novamente mais tarde.

{{comments.total}} Comentário

{{comments.total}} Comentários

Seja o primeiro a comentar

Essa discussão está encerrada

Não é possivel enviar novos comentários.

Essa área é exclusiva para você, assinante, ler e comentar.

Só assinantes do UOL podem comentar

Ainda não é assinante? Assine já.

Se você já é assinante do UOL, faça seu login.

O autor da mensagem, e não o UOL, é o responsável pelo comentário. Reserve um tempo para ler as Regras de Uso para comentários.