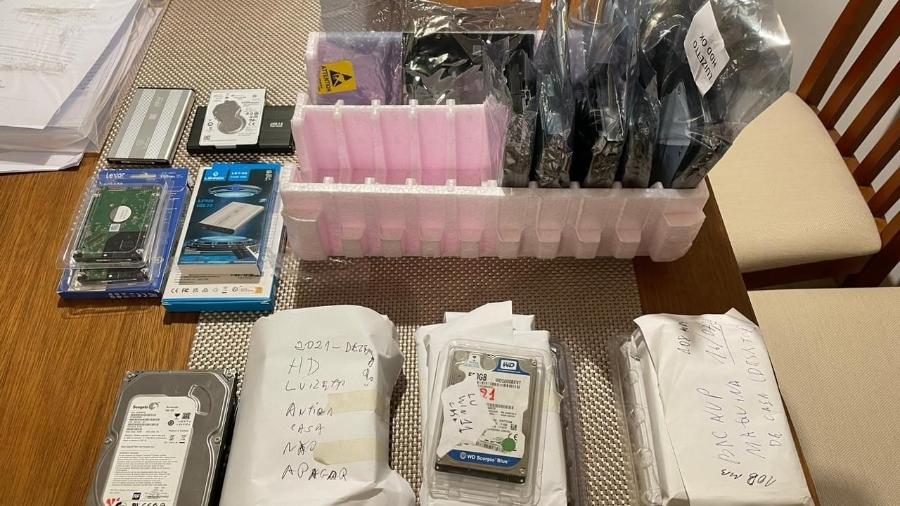

Com meus dados, tentaram arrancar meu dinheiro do FGTS e até bitcoins

"Olá, sou seu CPF. Abri a conta no aplicativo do Caixa Tem e estou esperando seu FGTS". Ficaria feliz se a tecnologia chegasse ao ponto de meus dados me informassem onde eles estão. Mas o que realmente sei é que meus documentos foram usados para um estranho tentar adquirir um dos benefícios do governo durante a pandemia de coronavírus.

Já que CPF não fala, só consegui concluir que ele virou mais um dado vazado que chegou nas mãos de alguém que o usou sem o meu conhecimento.

Soube do golpe por acaso. Não havia solicitado nenhum benefício, mas tenho algum saldo no FGTS e fui verificar como funciona o app da Caixa Econômica Federal. Ao preencher meus dados para me cadastrar, descobri que o documento estava sendo usado com um email desconhecido como acesso.

O email era bastante convincente, formado com parte do meu nome. Provavelmente o golpista havia verificado a existência de endereços formados com meu nome completo ou parte dele, e encontrou um que eu não usava para ele pudesse criá-lo. Imagino que ele tinha informações do meu CPF, nome completo, possíveis emails e potencial saldo de FGTS disponível.

Poderia seguir com um longo mimimi ocupando espaço de Tilt em vez das minhas redes sociais. Não é essa a proposta aqui. Só quero mostrar, com minha experiência pessoal, que dados vazados ou mal cuidados podem se voltar contra você em algum momento.

Talvez você associe esse caso da Caixa Tem às notícias recentes do megavazamento de mais de 200 milhões de documentos, incluindo CPF e FGTS. Se o vazamento foi agora e o golpe também, talvez as duas coisas estejam relacionadas. Se você escapou, deve imaginar que teve sorte. "Ufa! Estou a salvo!" Desculpe, não é bem assim. E quero mostrar meu caso para você ver que a ameaça pode durar por muito tempo.

Nem os Beatles salvam

Minha relação com a internet é antiga. Tenho email desde que versões gratuitas surgiram. E claro, desde o início era necessário cadastrar uma senha, sinônimo de segurança e privacidade para o que você fazia ali.

Criei minha senha com aquela mentalidade de quem cuida do cartão bancário: nada de elementos óbvios (data de nascimento, número de documento, seu nome ou de parente).

Aqui vou citar como foi meu processo de criação, mas revelar uma senha fictícia. Você vai entender. O importante é sacar o quão pessoal e, portanto, menos acessível a estranhos ela é (ou seria).

No meu caso, o que poderia ser? Passei algum tempo pensando. E cheguei aos Beatles. Por que não uma música deles? Quantas pessoas sabem que eu gosto dos Beatles entre tantas bandas e, principalmente, quais canções deles? São tantas... E cheguei a uma senha: revolut9.

Parecia a senha perfeita. "Revolution 9", do Álbum Branco, não soava como algo que viesse à mente para qualquer golpista que tentasse acessar meu email. Nem está entre as canções mais populares da banda. Também não é minha canção preferida dos Beatles, mas é um nome que seria fácil lembrar. E deixar o título completo é dar muita bandeira. Se encurtar, ótimo! Senti que era um gênio da cibersegurança (contém ironia).

Isso era início dos anos 2000. A senha se manteve o mesmo por alguns anos. Até que por volta de 2011 ou 2012, vi uma notícia sobre um grande vazamento de senhas de emails e citava sites onde você poderia verificar se o seu teria sido vazado. E o meu foi.

Troquei a senha e nada aconteceu naquela época. Praticamente não uso mais esse endereço, mas o acesso de tempos em tempos para ver se recebo email importante de algum desavisado.

Mantive a rotina durante a pandemia, e em abril do ano passado chegou um email com o assunto: "password: revolut9". No corpo do email, em suas primeiras linhas, como é possível ver sem clicar, estava escrito que ele queria bitcoins para que não me causasse danos com o uso de minha senha.

Não cliquei no email, mas confesso que estava muito próximo de ver a mensagem. Acredito que golpistas esperam isso. Não sei o que poderia ter acontecido se tivesse aberto a mensagem.

De qualquer forma, já estava tomado por aquela sensação de insegurança. "Sim, é minha senha! E agora? Será que é a que uso em endereços importantes que já tinha esquecido? Será que está cadastrada em outros lugares? Será que o golpista entrou no meu computador e pode roubar os dados que estão lá?"

Fiz uma longa varredura de locais onde poderia ter cadastrado a senha, desde lojas online que usei apenas uma vez até bancos de dados públicos.

Alguns dias depois, um novo email: "pass word revolut9". Desta vez de um endereço que tinha um nome feminino. Novamente não cliquei, mas vi que estava lá a chantagem com bitcoins e minha senha.

Mais uns dois ou três dias e outro email: "revolut9 is your pass". O endereço era outro, mas outra vez com conteúdo semelhante ao das mensagens anteriores.

Em 2020, eu estava sendo ameaçado com dados que poderiam ter dez anos ou mais e que, neste caso, já tinham pouca ou nenhuma validade

Jogando a isca

Senhas e emails podem ser alterados com alguma frequência. Mas o que aconteceria se fossem dados que têm vida útil longa, como documentos, endereços, contas bancárias?

É difícil prever se seu CPF vazado hoje pode virar uma dor de cabeça em algum futuro longínquo. Tecnologias e novas medidas de segurança podem surgir e alterar o jogo, aumentando a proteção de seus dados. Mas não contaria com isso.

O caso da senha me ajudou a perceber algo importante. Você notou como o golpista alterou o texto do assunto do email? Para mim, era o sinal de que ele estava desconfiado de que sua mensagem não teria chegado à vítima. Será que se eu abrisse o email, eu teria automaticamente passado alguma informação para ele? Com isso, testou possíveis maneiras de burlar filtros, seja de spam (usou a estratégia de mudar a grafia de "password") ou mesmo de comportamento, acreditando que o gênero poderia fazer efeito.

Havia uma inteligência humana pensando ali. E esse é o ponto que torna toda a questão de segurança de dados em ambiente digital ainda mais incerta. Tecnologias podem assustar e até provocar danos se usadas de forma equivocada. Acrescente uma pitada de criatividade e conhecimento humano e veja onde isso vai dar.

Disse que um dos remetentes era uma "mulher". Talvez o golpista soubesse que o email era de alguém do gênero masculino. Olha outro dado "besta" que pode estar disponível e servir para planejar algum crime.

Não é raro ter emails que tentam fisgar homens com assuntos que possam parecer atraentes para eles. Quem nunca recebeu mensagens estranhas de supostos sites de relacionamento com convites de mulheres loucas para te conhecer e até para transar? Eu já recebi alguns.

Cruzando dados

Volto para o caso do Caixa Tem. Entre no Linkedin, por exemplo, e veja a trajetória de qualquer pessoa e as empresas onde trabalhou. Daria para imaginar quais perfis teriam FGTS nas condições especificadas pelo governo?

E se for outra rede social? Você já deve ter se deparado com posts com mensagens do tipo: "Hoje encerro minha trajetória na [empresa]...Sigo para novos projetos...". Aqui você tem dicas de qual empresa a pessoa trabalhou, quando saiu. Se alguém cruzar essas informações com outras mais particulares e que estão em outra base de dados? Torna-se algo valioso, para o bem ou para o mal.

A relação entre dados pessoais e redes sociais está em dois casos parecidos e com desdobramentos completamente diferentes que vivi. Assim como eu, você deve ter dados em bancos e instituições públicas e também algum perfil em rede social (ou em várias).

Certa vez, em uma rede social, identifiquei que um perfil vinculado ao banco onde tenho conta olhou a minha página. Alguns dias depois, um funcionário desse banco me ligou sugerindo investimentos que se encaixariam ao meu perfil.

Outra vez, nessa mesma rede social, dois perfis ligados à prefeitura de onde moro e o seu centro de processamento de dados olharam minha página. Alguns dias depois, um boleto falso do município chegou à minha casa com o valor de um imposto que realmente eu deveria pagar naquela época.

Boleto falso é crime, mas consigo apontar o envolvimento dessas pessoas no golpe? Claro que não, e nem é minha intenção. Meu ponto é mostrar que alguém com acesso a alguns dados pessoais e um pouco mais de informações, muito simples de conseguir, pode afetar você.

Esses foram casos bastante pontuais. Com o vazamento de dados atual, tudo ganha escala. E vai ser ainda mais difícil você ter alguma noção de onde estão usando seus documentos.

Talvez um gestor de vendas pegue alguns dados para tentar conquistar clientes novos e se sentir mais seguro em relação ao seu emprego. Um garoto pode querer dar um susto no pai de seu colega para se vingar da "sacanagem" de não receber a cola da prova como o combinado.

Um grupo de burocratas norte-coreanos pode estar debruçado diante de uma gigantesca planilha tentando entender como CPFs podem ajudar seu país a obter uma melhor arrecadação, talvez até em reais.

O mais novo Steve Jobs da dark web pode estar vestindo seu moletom com capuz cobrindo a cabeça em seu quarto escuro com vários computadores se preparando para um ataque hacker com o uso de nossos documentos. Quando pensamos em vazamento de dados, é só esse último cara que nos vem à mente.

Reflita sobre sua privacidade

Tem algum outro exemplo do que pode rolar com uso indevido de seus dados, seja um caso banal ou muito complexo? A lista pode ficar interminável. Já se sentia inseguro e desprotegido? Pode piorar.

Talvez eu tenha deixado a impressão de valorizar demais a inteligência e criatividade de quem quer praticar algum mal. E aquele batalhão de profissionais competentes que estão na luta para aprimorar a segurança digital e a proteção de nossos dados?

Claro que eu valorizo e sei que ótimas medidas poderão ser criadas e que as que já existem podem ser eficazes. Mas há sempre outros fatores.

Em uma conversa com um especialista em SEO, um mecanismo que ajuda a otimizar seu conteúdo em sistemas de busca, deu para notar que falhas não são incomuns. Ele mostrou o caso de um documento da CIA que aparecia em uma simples pesquisa no Google. A Agência Central de Inteligência dos EUA não é um órgão que me vem à mente quando penso em descuido com documentos importantes e sigilosos. Dias depois, o documento não estava mais acessível. Mas deu tempo de brasileiros saberem que existia, e não somos "hackers".

Eu mesmo encontrei livros prontos para serem baixados em ambientes que deveriam ser restritos, como URLs exclusivas para alunos e professores de uma faculdade. Começa com uma pesquisa pelo autor, título, vai navegando pela busca, cai em um link que parece confiável e... ops, acabamos de entrar em um ambiente "proibido",

Por melhor que seja um sistema de segurança, sempre pode ter uma falha. No caso da faculdade, pode ter sido um botão não clicado, simples "pau no sistema" e por aí vai.

Documentos vazados podem estar em qualquer lugar na internet. Multiplique isso por 200 milhões.

Uma vez enviei vários documentos de algumas pessoas para uma companhia de telecomunicação. O processo era bem simples: havia um ambiente digital específico que bastava fazer o upload do material e depois você recebia um protocolo para acompanhar o processo. Tudo estaria finalizado em alguns dias. Fiz isso.

Após esse período, entrei em contato com a empresa e passei o protocolo. Não havia nada lá. Repeti o processo e esperei mais algum tempo. Novamente me informaram que não tinham recebido qualquer demanda. A solução: enviar os documentos por... carta.

Estamos falando de uma empresa que tem como missão oferecer internet e serviços de telefonia. Seria um dos últimos lugares para eu achar que um serviço digital não funcionaria. Principalmente em se tratando de dados sensíveis.

Fui para uma loja física e resolvi a questão. Mas saber que documentos importantes se perderam em um ambiente digital me causa desconforto ainda hoje.

Você, que chegou até aqui, o que faria? Tem solução? Enquanto espero sua resposta vou tocar minha playlist dos Beatles. Tem uma música que gosto muito...

* Nome fictício. O autor pediu para não ter a identidade revelada devido ao teor do conteúdo relatado.

ID: {{comments.info.id}}

URL: {{comments.info.url}}

Ocorreu um erro ao carregar os comentários.

Por favor, tente novamente mais tarde.

{{comments.total}} Comentário

{{comments.total}} Comentários

Seja o primeiro a comentar

Essa discussão está encerrada

Não é possivel enviar novos comentários.

Essa área é exclusiva para você, assinante, ler e comentar.

Só assinantes do UOL podem comentar

Ainda não é assinante? Assine já.

Se você já é assinante do UOL, faça seu login.

O autor da mensagem, e não o UOL, é o responsável pelo comentário. Reserve um tempo para ler as Regras de Uso para comentários.