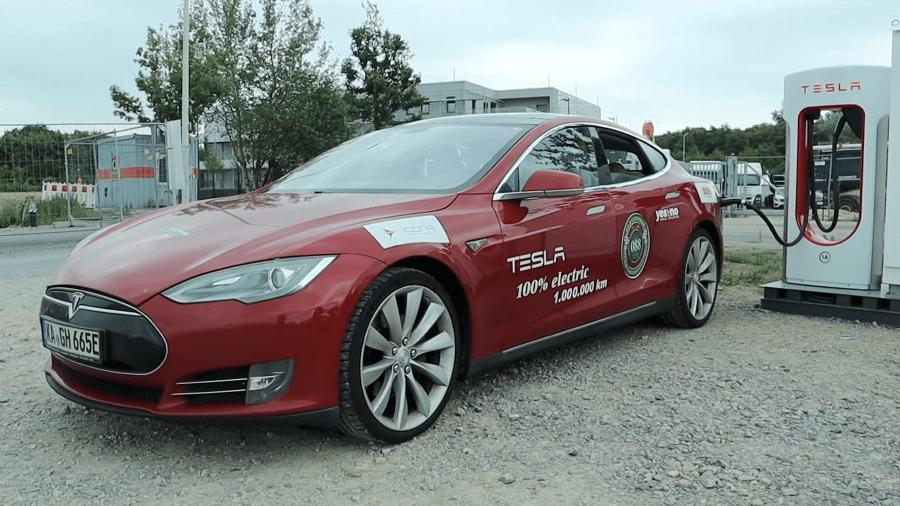

Carro da Tesla foi hackeado: entenda os riscos para os carros autônomos

Um adolescente de 19 anos na Alemanha conseguiu se infiltrar nos sistemas de diversos carros da Tesla, a fabricante de veículos elétricos do bilionário Elon Musk. O hacker, que costuma caçar falhas em sistemas, publicou no Twitter como explorou uma vulnerabilidade em aplicativos de terceiros (fora do ecossistema da Tesla) que se conectavam aos softwares da montadora, alegando atingir 20 automóveis em 13 países diferentes.

A brecha de segurança atingiu dezenas de veículos da marca. Os modelos não foram especificados. Segundo o jovem David Colombo, era possível destravar remotamente as portas do Tesla — sem estar fisicamente perto do carro ou ter a chave, bem como abrir as janelas, aumentar as luzes dos faróis e até tocar músicas.

Funções como tomar decisões de direção, como acelerar ou desacelerar o carro enquanto o motorista dirige, permaneceram fora do escopo da vulnerabilidade. Mas, se o carro estivesse parado, ele poderia controlar o piloto automático.

Perigo vai além da Tesla

O adolescente havia tentado negociar anteriormente a correção dos problemas com a própria Tesla, em uma sequência de tweets a Elon Musk. A empresa chegou a oferecer US$ 15 mil, mas o jovem não aceitou o acordo, alegando que o setor de segurança da Apple chega a pagar treze vezes mais quando um bug é anunciado — no mundo dos caçadores de falhas de sistema é comum essa troca entre hackers e companhias.

Colombo enviou então um relatório sobre as falhas que descobriu para a Mitre, empresa governamental dos EUA que registra as vulnerabilidades em programa. Ela está catalogando a falha na lista de CVEs (Common Vulnerabilities and Exploits, ou Falhas e Vulnerabilidades Comuns).

O feito do jovem acende um alerta: a possibilidade de que sistemas de veículos elétricos consigam ser explorados com objetivos maliciosos em mente.

O receio se agrava quando outras montadoras, como Audi, Mercedes-Benz, Hyundai, Kia, e até mesmo fabricantes de smartphones, como Xiaomi e Apple, fortalecem os investimentos no segmento de automóveis autônomos.

Afinal, ataques cibercriminosos continuarão existindo. Quais políticas de segurança essas empresas adotarão para minimizar os riscos? É algo para ficar de olho.

Dados em mãos erradas

A invasão dos veículos da Tesla nos lembra das mudanças nos últimos anos das tecnologias do nosso dia a dia: assim como nós humanos produzimos dados (como preferências de comida, onde moramos, como estamos de saúde), carros e outros produtos automatizados também produzem — e muito.

Na medida em que objetos e ferramentas coletam dados e se digitalizam, abrem precedentes para ataques cibernéticos, em que as informações coletadas sejam usadas para outros fins. Quando um carro, ou qualquer outro dispositivo que armazene detalhes de uso, tem a capacidade de revelar algo sensível, isso pode ser aplicado para golpes mais direcionados ao alvo — por exemplo, o sequestro de um veículo automático em pleno volante.

E não são apenas hackers que podem utilizar dados para além do necessário. Ainda na Alemanha, autoridades de segurança utilizaram informações de um aplicativo de controle da covid-19 para encontrar testemunhas de um crime. A decisão gerou polêmica e protestos públicos foram feitos contra a violação da privacidade das pessoas que usam o sistema.

A funcionalidade em questão é embutida nos celulares iOS (iPhone) e Android, se chama API Exposure Notification. É uma estrutura desenvolvida em parceria com a Apple e o Google para facilitar o rastreamento digital de contatos durante a pandemia para fins de contenção e coleta de dados sobre a doença.

O recurso utiliza o Bluetooth para medir a distância entre os celulares de pessoas contaminadas e outras sem o vírus.

Com base nisso, a polícia alemã utilizou, por conta própria, as informações da plataforma para saber quem esteve em um restaurante específico, em novembro do ano passado. A partir dos dados, as autoridades entraram em contato com 21 testemunhas em potencial de um crime. Após os protestos, as autoridades alemãs abriram mão do uso destes dados no caso.

*Com informações da Wired

ID: {{comments.info.id}}

URL: {{comments.info.url}}

Ocorreu um erro ao carregar os comentários.

Por favor, tente novamente mais tarde.

{{comments.total}} Comentário

{{comments.total}} Comentários

Seja o primeiro a comentar

Essa discussão está encerrada

Não é possivel enviar novos comentários.

Essa área é exclusiva para você, assinante, ler e comentar.

Só assinantes do UOL podem comentar

Ainda não é assinante? Assine já.

Se você já é assinante do UOL, faça seu login.

O autor da mensagem, e não o UOL, é o responsável pelo comentário. Reserve um tempo para ler as Regras de Uso para comentários.